Trong thời đại tự động hóa, bảo mật n8n là yếu tố then chốt để bảo vệ hệ thống và dữ liệu nhạy cảm. Gofiber mang đến hướng dẫn chi tiết, giúp bạn tối ưu hóa an toàn cho n8n self-hosted và n8n Cloud. Hãy cùng khám phá các rủi ro, giải pháp bảo mật và thực hành tốt nhất để đảm bảo hệ thống tự động hóa của bạn luôn an toàn. Đọc ngay!

Các rủi ro bảo mật phổ biến khi sử dụng n8n

Sử dụng n8n mang lại nhiều lợi ích, nhưng nếu không được cấu hình đúng, hệ thống có thể đối mặt với các rủi ro bảo mật nghiêm trọng. Dưới đây là những vấn đề phổ biến cần lưu ý để đảm bảo bảo mật n8n.

1. Lưu trữ thông tin nhạy cảm như API keys, tokens

API keys và tokens là cầu nối giữa n8n và các dịch vụ bên ngoài. Nếu lưu trữ không an toàn, chẳng hạn hardcode trực tiếp trong workflow, kẻ tấn công có thể truy cập và lạm dụng thông tin này. Theo tài liệu từ n8n.io, việc lưu trữ thông tin nhạy cảm trong biến môi trường hoặc hệ thống quản lý thông tin đăng nhập tích hợp là cách tiếp cận an toàn hơn.

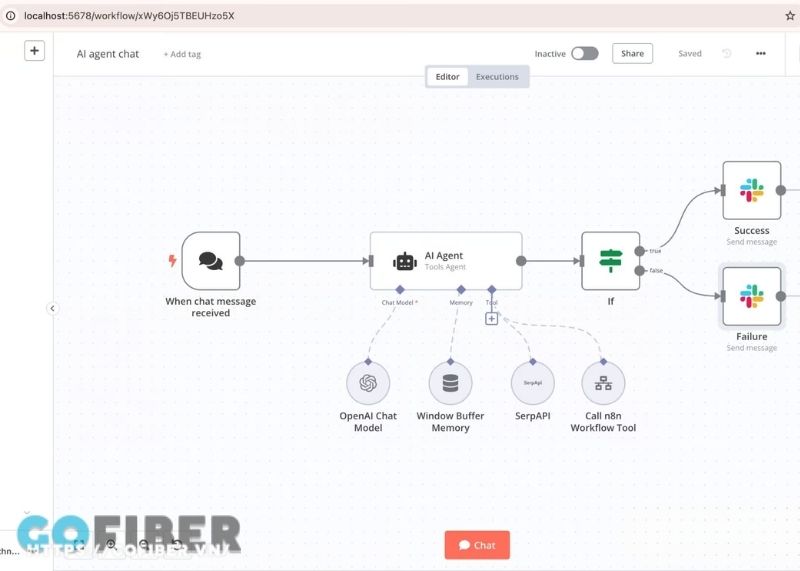

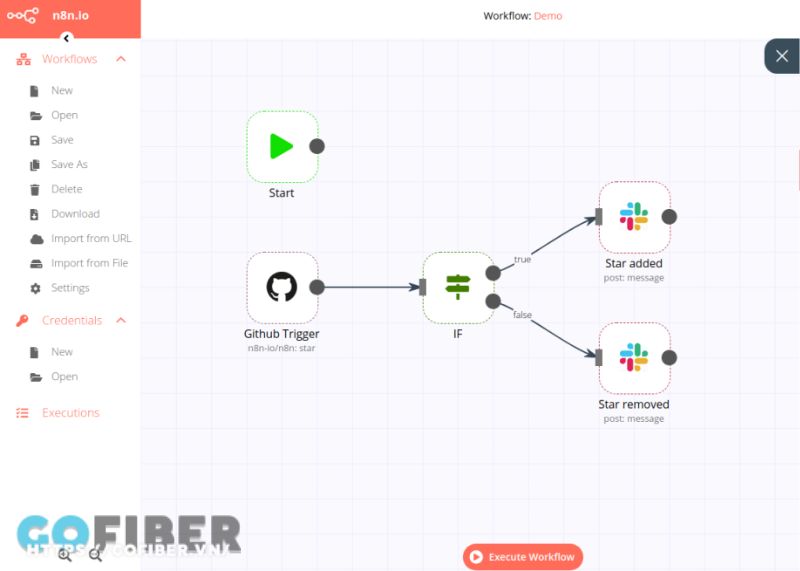

2. Cấu hình sai webhook hoặc node

Webhook và node là thành phần cốt lõi của n8n, nhưng cấu hình sai có thể dẫn đến rủi ro. Ví dụ, webhook công khai không được bảo vệ có thể bị kẻ xấu khai thác để gửi yêu cầu giả mạo. Ngoài ra, cấu hình node không đúng, như sử dụng sai tham số, có thể gây rò rỉ dữ liệu.

Rủi ro bảo mật n8n phổ biến là cấu hình sai webhook hoặc node

3. Sử dụng các node cộng đồng không được kiểm duyệt

n8n hỗ trợ các node cộng đồng, nhưng không phải tất cả đều được kiểm tra kỹ lưỡng. Một node không đáng tin cậy có thể chứa mã độc hoặc lỗ hổng bảo mật, ảnh hưởng đến toàn bộ hệ thống. Người dùng nên kiểm tra nguồn gốc node trước khi cài đặt.

4. Thiếu cập nhật và bảo trì hệ thống

n8n thường xuyên phát hành bản cập nhật để vá lỗ hổng bảo mật. Nếu không cập nhật kịp thời, hệ thống có thể dễ bị tấn công. Ngoài ra, việc không bảo trì định kỳ, như kiểm tra log hoặc cấu hình, cũng làm tăng nguy cơ vi phạm bảo mật n8n.

Hướng dẫn bảo mật cho n8n Self-hosted

Để đảm bảo bảo mật n8n cho hệ thống self-hosted, bạn cần triển khai các biện pháp bảo mật toàn diện. Dưới đây là các bước chi tiết:

1. Thiết lập HTTPS với reverse proxy

Sử dụng HTTPS là bước đầu tiên để mã hóa dữ liệu truyền tải giữa máy chủ n8n và người dùng.

-

Sử dụng Nginx hoặc Traefik: Để bảo vệ dữ liệu truyền tải, hãy cấu hình HTTPS bằng cách sử dụng reverse proxy như Nginx hoặc Traefik. Cài đặt chứng chỉ SSL/TLS miễn phí từ Let’s Encrypt là một lựa chọn phổ biến. Ví dụ, với Nginx, bạn có thể cấu hình như sau:

server {

listen 443 ssl;

server_name your-domain.com;

ssl_certificate /etc/letsencrypt/live/your-domain.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/your-domain.com/privkey.pem;

location / {

proxy_pass http://localhost:5678;

proxy_set_header Host $host;

}

}-

Lợi ích của mã hóa: HTTPS mã hóa dữ liệu giữa client và server, ngăn chặn các cuộc tấn công như Man-in-the-Middle (MITM). Điều này đặc biệt quan trọng khi n8n xử lý dữ liệu nhạy cảm, đảm bảo bảo mật n8n ở mức cao.

2. Quản lý người dùng và phân quyền

Quản lý người dùng và phân quyền là yếu tố quan trọng để giảm thiểu rủi ro:

-

Tạo tài khoản thành viên: Thay vì sử dụng tài khoản chủ sở hữu (owner) cho các tác vụ hàng ngày, hãy tạo tài khoản thành viên với quyền hạn chế.

-

Tránh chỉnh sửa đồng thời: Không cho phép nhiều người dùng chỉnh sửa cùng một workflow để tránh xung đột hoặc thay đổi không mong muốn.

-

Đảm bảo webhook duy nhất: Sử dụng các đường dẫn webhook ngẫu nhiên và khó đoán, ví dụ: /webhook/abc123xyz789.

Quản lý người dùng và phân quyền là yếu tố để bảo mật n8n

3. Bảo vệ thông tin đăng nhập và dữ liệu nhạy cảm

Thông tin nhạy cảm cần được quản lý cẩn thận để đảm bảo bảo mật n8n:

-

Sử dụng hệ thống quản lý thông tin đăng nhập: n8n cung cấp tính năng Credentials để lưu trữ API keys và tokens an toàn. Hãy sử dụng tính năng này thay vì nhập trực tiếp trong workflow.

-

Tránh hardcode thông tin: Không bao giờ lưu thông tin đăng nhập trong các node hoặc mã nguồn workflow.

-

Thay đổi định kỳ API keys và tokens: Đặt lịch thay đổi định kỳ (ví dụ: mỗi 3 tháng) để giảm nguy cơ rò rỉ.

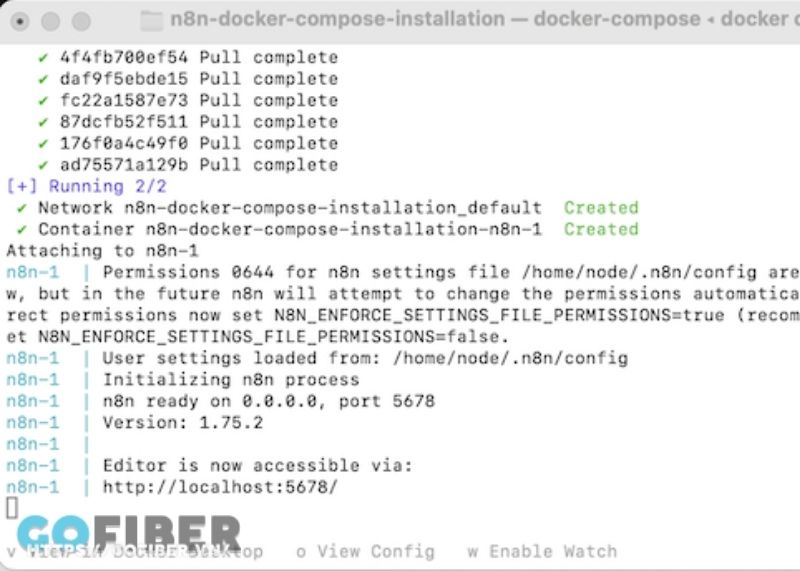

4. Giới hạn quyền truy cập và sử dụng container không có quyền root

Chạy n8n trong môi trường an toàn là cách hiệu quả để bảo vệ hệ thống:

-

Chạy dưới tài khoản không có quyền root: Đảm bảo n8n được chạy dưới một tài khoản người dùng hạn chế thay vì root để giảm nguy cơ nếu hệ thống bị xâm nhập.

-

Sử dụng Docker: Chạy n8n trong container Docker để cô lập môi trường. Ví dụ cấu hình Docker:

docker run -d --name n8n -p 5678:5678 -v n8n_data:/home/node/.n8n --user 1000:1000 n8nio/n8n

Điều này đảm bảo n8n không có quyền root và dữ liệu được lưu trữ an toàn.

5. Sử dụng Cloudflare Access hoặc Zero Trust

Cloudflare cung cấp các giải pháp bảo mật mạnh mẽ để bảo vệ giao diện quản trị n8n:

-

Cấu hình Cloudflare Access: Sử dụng Cloudflare Access để yêu cầu xác thực trước khi truy cập giao diện n8n. Điều này ngăn chặn truy cập trái phép ngay cả khi địa chỉ IP của máy chủ bị lộ.

-

Bypass webhook: Đối với các dịch vụ như Telegram, cấu hình Cloudflare để bỏ qua xác thực cho các URL webhook cụ thể, ví dụ: /webhook/telegram.

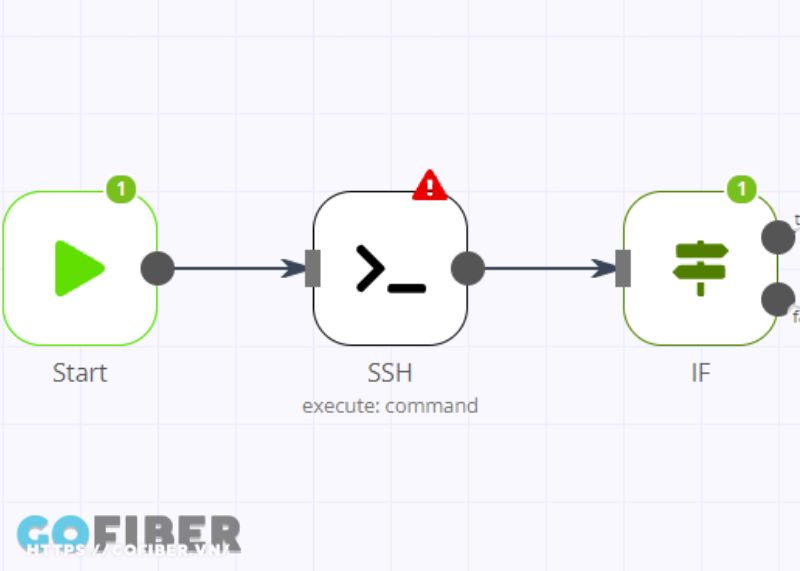

6. Kiểm soát node và mô-đun bên ngoài

Một số node và mô-đun có thể gây rủi ro bảo mật nếu không được kiểm soát:

-

Vô hiệu hóa node nguy hiểm: Vô hiệu hóa các node như Execute Command hoặc SSH bằng cách đặt biến môi trường N8N_BLOCK_ENV_ACCESS_IN_NODE=true.

-

Ngăn chặn import mô-đun bên ngoài: Trong Code node, thiết lập N8N_BLOCK_ENV_ACCESS_IN_CODE=true để chặn việc import các thư viện không an toàn.

Thực hiện kiểm tra và giám sát bảo mật

Để duy trì bảo mật n8n, việc kiểm tra và giám sát thường xuyên là không thể thiếu:

-

Kiểm tra định kỳ: Thiết lập quy trình kiểm tra bảo mật hàng tháng, bao gồm kiểm tra log, cập nhật phần mềm và đánh giá cấu hình.

-

Sử dụng công cụ giám sát: Cài đặt Fail2ban để ngăn chặn các cuộc tấn công brute-force và UFW để giới hạn truy cập vào các cổng không cần thiết. Ví dụ cấu hình UFW:

ufw allow 443

ufw deny 5678

ufw enableLưu ý khi sử dụng n8n Cloud

n8n Cloud, được vận hành trên Azure, cung cấp các biện pháp bảo mật tích hợp như mã hóa dữ liệu và xác thực đa yếu tố (MFA). Tuy nhiên, người dùng vẫn cần tuân thủ các thực hành tốt:

-

Sử dụng OAuth: Kích hoạt OAuth cho các dịch vụ bên thứ ba để giảm thiểu rủi ro từ API keys.

-

Quản lý người dùng: Chỉ cấp quyền truy cập cần thiết cho từng thành viên trong nhóm.

Lưu ý khi sử dụng n8n Cloud

Câu hỏi thường gặp về bảo mật n8n

Dưới đây là các câu hỏi phổ biến về bảo mật n8n giúp bạn hiểu rõ hơn và sử dụng hệ thống an toàn, hiệu quả hơn.

1. Làm thế nào để vô hiệu hóa các node không an toàn?

Để vô hiệu hóa các node rủi ro như Execute Command, hãy thiết lập biến môi trường N8N_BLOCK_ENV_ACCESS_TO_EXECUTE=1 trong cấu hình n8n hoặc môi trường Docker. Điều này giúp tăng cường bảo mật n8n bằng cách ngăn chặn thực thi mã nguy hiểm.

2. Làm sao để bảo vệ webhook khỏi bị lạm dụng?

Sử dụng URL webhook duy nhất, khó đoán và xem xét thêm mã xác thực vào yêu cầu webhook. Ví dụ, thêm tham số truy vấn như /webhook/unique-id?token=xyz. Điều này đảm bảo bảo mật n8n trước các truy cập trái phép.

3. Làm thế nào để cấu hình n8n tuân thủ GDPR?

Để tuân thủ GDPR, kích hoạt mã hóa dữ liệu, áp dụng kiểm soát truy cập người dùng nghiêm ngặt và sử dụng tính năng ghi log kiểm tra của n8n để theo dõi truy cập dữ liệu. Với n8n Cloud, cơ sở hạ tầng tuân thủ GDPR của Azure hỗ trợ, nhưng hãy đảm bảo workflow không lưu trữ dữ liệu cá nhân không cần thiết.

Bảo mật n8n là yếu tố sống còn để bảo vệ hệ thống tự động hóa khỏi các mối đe dọa. Từ việc thiết lập HTTPS, quản lý người dùng, đến giám sát định kỳ, mỗi bước đều góp phần xây dựng một môi trường an toàn. Gofiber khuyến khích bạn đánh giá và cải thiện bảo mật hệ thống ngay hôm nay!